Zero Trust é um dos termos mais falados no mundo de segurança da informação nos dias de hoje.

O termo Zero Trust surgiu em 2010 e vem sendo amplamente difundido nos últimos anos.

Mas o que definitivamente o que é Zero Trust? Uma estrutura, framework, metodologia ou uma estratégia?

Em linhas gerais Zero Trust ou Confiança Zero assume que a segurança de uma rede ou de uma empresa está sempre sob risco de ameaças externas e internas.

Zero Trust assume que não há borda de rede tradicional. As redes podem ser locais, na nuvem ou uma combinação ou híbrida com recursos em qualquer lugar, bem como trabalhadores em qualquer local.

Embora muitos fornecedores tenham tentado criar suas próprias definições de Zero Trust, há vários padrões de organizações reconhecidas que podem ajudá-lo a alinhar o Zero Trust com sua empresa.

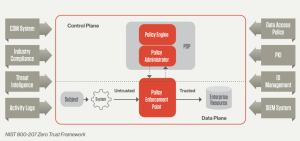

Aqui iremos tratar do padrão NIST 800-207 para Zero Trust. Este é o padrão mais neutro, independe de fornecedores, que engloba outros elementos de organizações como ZTX da Forrester e CARTA da Gartner.

O padrão NIST garante compatibilidade e proteção contra ataques modernos, extremamente adequado para um mundo de infraestrutura e colaboradores hibridos, servidores e sistemas estão em nuvem e servidores locais, colaboradores trabalham no escritório, em casa ou em um café. Um modelo de segurança que atenda este mundo hibrido é o que a maioria das empresas precisa alcançar.

O Zero Trust procura abordar os seguintes princípios-chave com base nas diretrizes do NIST:

A execução dessa estrutura combina tecnologias avançadas, como autenticação multifatorial baseada em risco, proteção de identidade, segurança endpoint de última geração e tecnologia robusta de carga de trabalho em nuvem para verificar a identidade de um usuário ou sistema. Zero Trust também requer criptografia de dados, proteção de e-mail e verificação de ativos e endpoints antes de se conectarem aos aplicativos.

Zero Trust se diferencia significativamente da segurança de rede tradicional que segue o método “confiar, mas verificar”. A abordagem tradicional confiava automaticamente em usuários e endpoints dentro do perímetro da organização, colocando a organização em risco de agentes internos mal-intencionados e credenciais legítimas invadidas por agentes mal-intencionados, permitindo acesso amplo a contas não autorizadas e comprometidas uma vez dentro. Esse modelo ficou obsoleto com a migração para a nuvem de iniciativas de transformação de negócios e a aceleração de um ambiente de trabalho distribuído devido à pandemia iniciada em 2020.

A arquitetura Zero Trust, portanto, exige que as organizações monitorem e validem continuamente se um usuário e seu dispositivo têm os privilégios e atributos corretos. Também requer a aplicação da política que incorpora o risco do usuário e do dispositivo, juntamente com a conformidade ou outros requisitos a serem considerados antes de permitir a transação. Requer que a organização conheça todos os seus serviços e contas privilegiadas e possa estabelecer controles sobre o que e onde eles se conectam. A validação única simplesmente não será suficiente , porque as ameaças e os atributos do usuário estão sujeitos a alterações

Como resultado, as organizações devem garantir que todas as solicitações de acesso sejam continuamente verificadas antes de permitir o acesso a qualquer um de seus ativos corporativos ou de nuvem. É por isso que a aplicação das políticas Zero Trust depende da visibilidade em tempo real de centenas de atributos de identidade de usuários e aplicativos, como:

O uso de análises deve estar vinculado a trilhões de eventos, ampla telemetria corporativa e inteligência de ameaças para garantir melhor treinamento de modelo algorítmico de IA/ML para resposta de política hiperprecisa. As organizações devem avaliar minuciosamente sua infraestrutura de TI e possíveis caminhos de ataque para conter ataques e minimizar o impacto caso ocorra uma violação. Isso pode incluir segmentação por tipo de dispositivo, identidade ou funções de grupo. Por exemplo, protocolos suspeitos como RDP ou RPC para o controlador de domínio sempre devem ser desafiados ou restritos a credenciais específicas.

Mais de 80% de todos os ataques envolvem o uso ou uso indevido de credenciais na rede. Com novos ataques constantes contra credenciais e armazenamentos de identidade, proteções adicionais para credenciais e dados se estendem à segurança de e-mail e provedores de gateway da web seguro (CASB). Isso ajuda a garantir maior segurança de senha, integridade de contas, adesão às regras organizacionais e prevenção de serviços de TI ocultos de alto risco.

O termo “Confiança Zero” foi cunhado pelo analista da Forrester Research e líder de pensamento John Kindervag, e segue o lema “nunca confie, sempre verifique”. Seu ponto de vista inovador foi baseado na suposição de que o risco é um fator inerente dentro e fora da rede.

Zero Trust, embora descrito como um padrão por muitos anos, tem sido cada vez mais formalizado como uma resposta para garantir a transformação digital e uma série de ameaças complexas e devastadoras observadas no ano passado.

Embora qualquer organização possa se beneficiar do Zero Trust, sua organização pode se beneficiar do Zero Trust imediatamente se sua atual infraestrutura possui:

Cada organização tem desafios únicos devido aos seus negócios, maturidade da transformação digital e estratégia de segurança atual. O Zero Trust, se implementado corretamente, pode se ajustar para atender necessidades específicas e ainda garantir um ROI em sua estratégia de segurança.

O modelo Zero Trust (baseado no NIST 800-207) inclui os seguintes princípios básicos:

A verificação contínua significa que não há zonas, credenciais ou dispositivos confiáveis a qualquer momento. Daí a expressão comum “Nunca confie, sempre verifique”. A verificação que deve ser aplicada a um conjunto tão amplo de ativos continuamente significa que vários elementos-chave devem estar presentes para que isso funcione de maneira eficaz:

Se ocorrer uma violação, minimizar o impacto é fundamental. Zero Trust limita o escopo de credenciais ou caminhos de acesso que um invasor teria, proporcionando tempo para que sistemas e pessoas respondam e mitiguem o ataque.

Limitar o raio da explosão significa:

Para tomar as decisões mais eficazes e precisas, mais dados ajudam, desde que possam ser processados e executados em tempo real. O NIST fornece orientação sobre o uso de informações das seguintes fontes:

Gostou do que leu sobre Zero Trust e quer implementar o modelo de “Confiança Zero”em sua empresa. Agende uma reunião com nossos especialistas para debatermos o tema Zero Trust, acesse https://info.infomach.com.br/contato_especialista

Agora que você sabe mais sobre Zero Trust, talvez você queira saber sobre ZTNA, Zero Trust Network Access https://www.infomach.com.br/o-que-e-zero-trust-network-access-ztna/