O mercado de nuvem pública de infraestrutura como serviço (IaaS) vem crescendo rapidamente, e deverá mostrar o crescimento ainda mais rápido nos próximos cinco anos em comparação com a plataforma como serviço (PaaS e software como serviço (SaaS).

Com a crescente adoção das plataformas IaaS, também vemos as equipes da SecOps lutando para expandir suas operações de segurança em ambientes de IaaS e acompanhar os vetores de ameaças em constante evolução. No entanto, com a preparação correta – como alavancar um agente de segurança de acesso à nuvem (CASB) – qualquer empresa pode implementar controles de segurança nas plataformas IaaS para reduzir o risco de segurança. De acordo com o Gartner “CASBs podem reunir e analisar configurações arriscadas avaliando a postura de segurança da infraestrutura de nuvem (por exemplo, armazenamentos de dados expostos à Internet pública) —realmente, isso substituiria a necessidade de produtos de ponto de avaliação de postura de segurança de infraestrutura de nuvem (CISPA) como Evident.io ”.

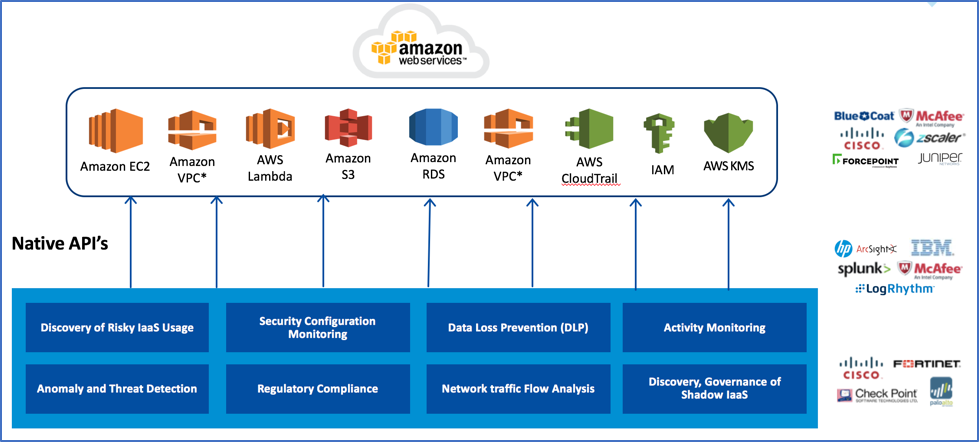

Aqui estão oito recursos oferecidos pelo Skyhigh Security Cloud para ajudá-lo a superar as deficiências de soluções de segurança nativas de ponto e IaaS:

Skyhigh Security Cloud atualmente faz parte do portólio da McAfee. Fale com a Infomach para saber mais sobre esta tecnologia.

1) Descoberta e Remediação do Uso IaaS Arriscado

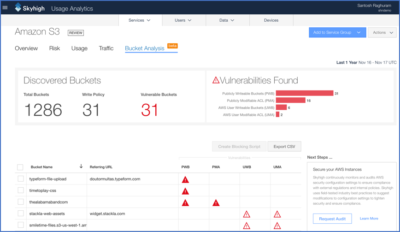

Cada vez mais, as empresas têm linhas de negócios em que seu trabalho depende de terceiros. Por exemplo, os departamentos de RH podem terceirizar a função de recrutamento para um fornecedor que esteja usando um serviço de armazenamento em nuvem, como o AWS S3, para armazenar dados de candidatos a emprego. Quando você depende muito de terceiros para suas necessidades de negócios, a qualidade das operações de segurança do seu parceiro geralmente é desconhecida. Seu risco se torna seu risco com conseqüências desastrosas no horizonte. O que você precisa é de uma visibilidade completa de todos os serviços de armazenamento em nuvem que armazenam dados corporativos, incluindo os buckets S3 de terceiros. Não é incomum que os buckets do S3 pertencentes a terceiros com os quais você trabalha sejam vulneráveis a riscos devido a configurações incorretas, como a permissão de leituras / gravações do mundo, ou permitir que os usuários da AWS modifiquem as permissões do bucket.

A Skyhigh anunciou recentemente a descoberta de uma exposição do MITM nos serviços de armazenamento em nuvem e também descreveu como as empresas poderiam usar um CASB para não apenas obter visibilidade de tais riscos, mas também remediar tais exposições.

2) Monitoramento de Configuração de Segurança

O Gartner estimou que até 99% das violações de dados são resultado de configurações incorretas internas da infraestrutura de TI e não de ataques externos. Como se pode ver pelas constatações da Skyhigh no GhostWriter, essas configurações incorretas não são facilmente identificadas nem são remediadas devido a razões variadas, incluindo falta de controle sobre as práticas de segurança de fornecedores terceirizados e ferramentas inadequadas para verificar configurações incorretas inadvertidas. O problema é tão difundido que quase todos os últimos dez grandes vazamentos de dados que ocorreram no passado recente dos buckets do AWS S3 aconteceram devido a erros de configuração que permitiram permissões de leitura do mundo nesses buckets, permitindo que os agentes maléficos dessem informações confidenciais. Qualquer empresa sujeita a uma conformidade, segurança,

O Skyhigh Security Cloud permite que os clientes implementem os controles definidos no Benchmark de fundações da CIS AWS e sigam as práticas recomendadas de segurança da AWS com suporte para mais de 70 CIS Nível 1, Nível 2, bem como políticas recomendadas pela Skyhigh. E os clientes podem usar essas políticas predefinidas para monitorar continuamente os serviços de IaaS e PaaS na AWS.

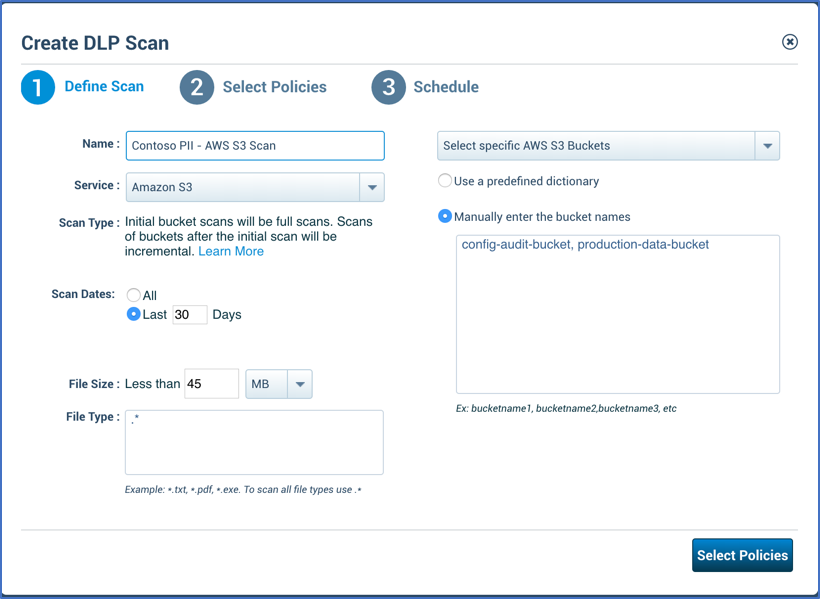

3) Prevenção de Perda de Dados (DLP) em Fontes de Dados Estruturadas e Não-estruturadas

As empresas usam o Skyhigh para executar o DLP em seus serviços de IaaS. Os clientes podem criar políticas de DLP com base em identificadores de dados, palavras-chave e impressões digitais estruturadas / não estruturadas para identificar onde seus dados confidenciais estão, para que possam aplicar controles apropriados para garantir a segurança desses dados. O DLP também pode ser usado para monitorar recursos que são intencionalmente configurados como públicos e não criptografados para que, se dados confidenciais forem carregados nos buckets em uma data posterior, os dados possam ser bloqueados e a segurança de TI possa ser notificada.

É importante que sua plataforma de segurança forneça visibilidade de dados confidenciais armazenados em fontes de dados estruturadas e não estruturadas em AWS (buckets S3, RDS, Data Lakes no Hadoop). Com esse conhecimento, você pode identificar qualquer recurso em tais serviços que contenha dados confidenciais e garantir que ele esteja adequadamente protegido.

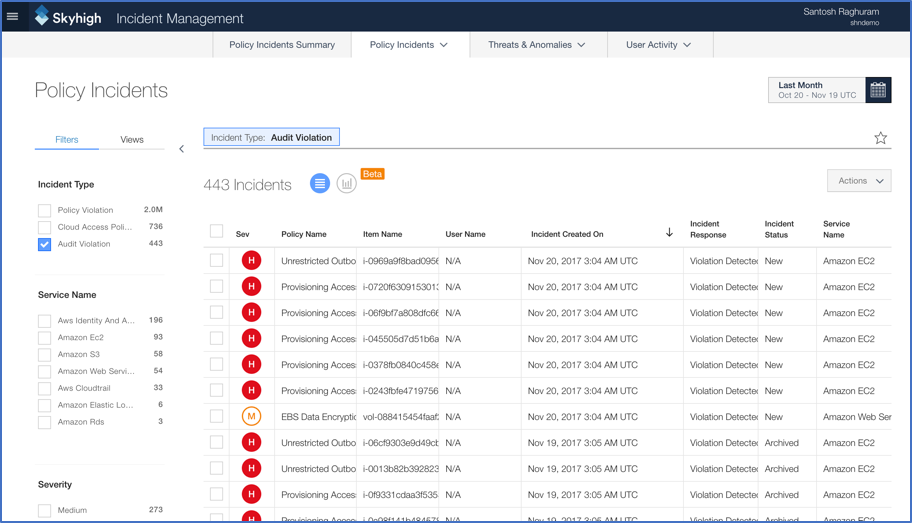

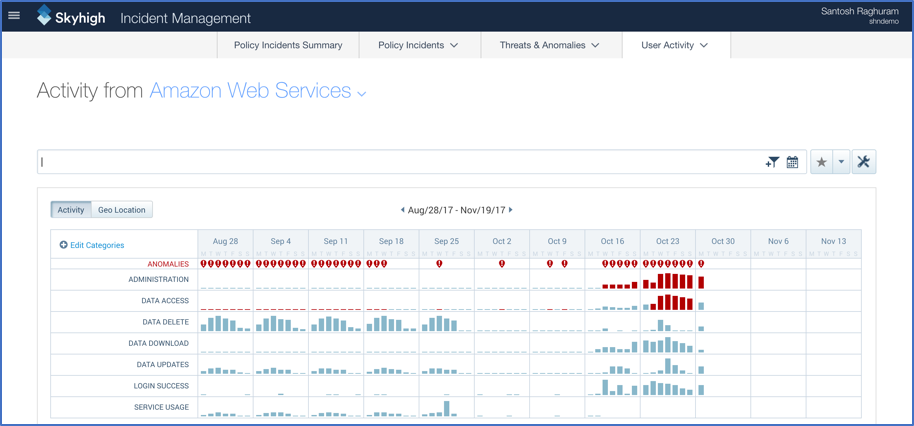

4) Monitoramento de Atividades

A capacidade de monitorar todas as atividades do usuário é uma das tarefas mais importantes que as empresas empreendem quando começam a usar os serviços de IaaS. O Skyhigh oferece suporte ao AWS CloudTrail, que registra todas as chamadas de API e comandos de console executados por usuários, bem como serviços de terceiros, fornecendo uma riqueza de dados em padrões de uso que podem ajudar a responder quem, o quê, quando e como. Esse rico nível de registro é indispensável para auditar continuamente o uso de IaaS e garantir a aderência às melhores práticas da empresa. As empresas usam o monitoramento de atividades da Skyhigh para:

- Validar se as permissões estão definidas adequadamente para diferentes APIs ou serviços em uso

- Identifique quais APIs estão sendo chamadas, quem as está chamando e se esses usuários ou funções têm as restrições certas por meio de políticas do IAM e / ou do KMS

- Arquivar as atividades por até um ano, no caso de qualquer auditoria interna ou externa, para uma trilha de auditoria detalhada de todas as ações no nível de API, serviço e usuário

A Skyhigh monitora mais de 1300 atividades ingeridas por meio dos registros do AWS CloudTrail e classifica-as automaticamente em sete categorias diferentes, como Administração, Download, Acesso a dados, Exclusão, Download, Atualizações, Login, etc. Isso simplifica muito o consumo e a análise da enorme quantidade de dados de eventos brutos no AWS, especialmente porque não está em um formato legível por humanos.

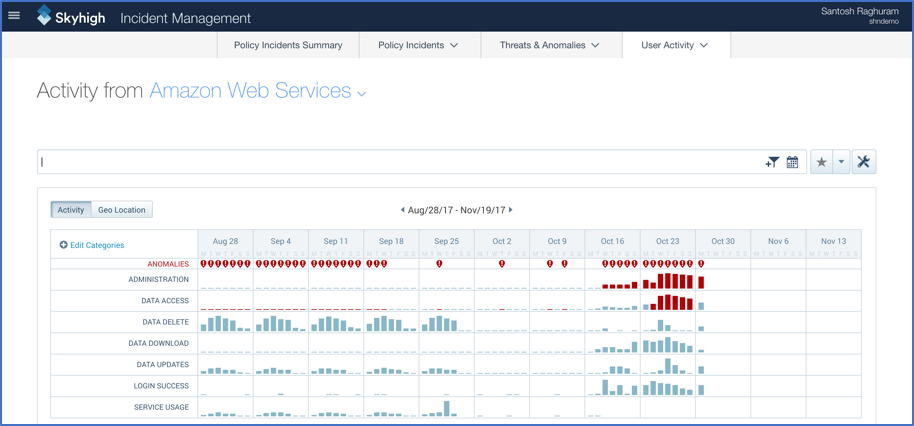

5) Anomalias e proteção contra ameaças

O Skyhigh correlaciona todas as atividades ingeridas do CloudTrail aos padrões comportamentais de referência em um ambiente IaaS. Os clientes aproveitam a Skyhigh para identificar anomalias nos ambientes da AWS, como uma grande quantidade de objetos do S3 acessados por um usuário anônimo, um usuário não autorizado do IAM tentando excluir um recurso, tentativas de login suspeitas do mesmo usuário ou do IAM em IPs proibidos ou um usuário não autorizado tentando executar instâncias do EC2. O algoritmo de aprendizado de máquina da Skyhigh usa uma combinação de duas ou mais anomalias para alertar sobre as ameaças mais críticas para ajudar os clientes a se concentrarem em remediá-las instantaneamente. Com um mecanismo de detecção de alta qualidade, o Skyhigh suporta a identificação de várias ameaças e anomalias específicas de IaaS.

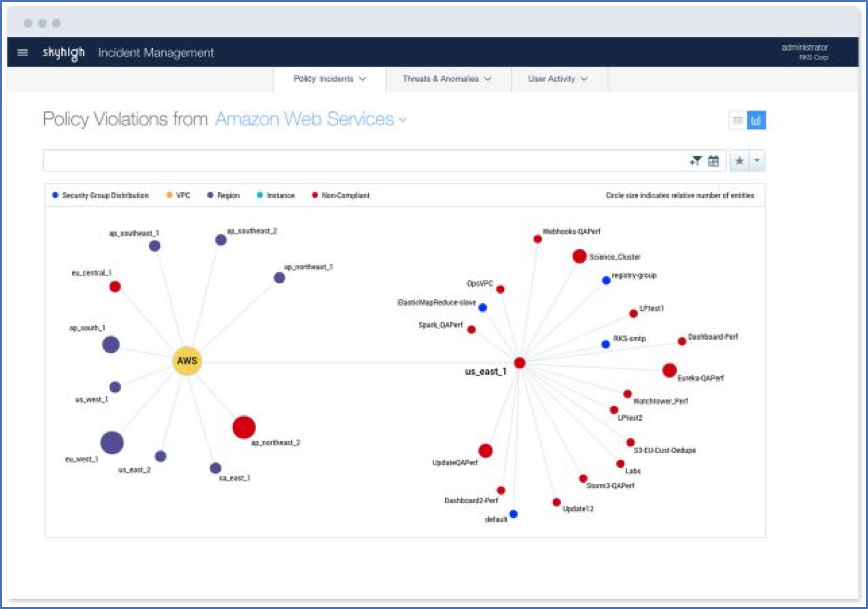

6) Visibilidade de Fluxos de Tráfego de Rede e Correção de Risco

A AWS possui capacidade de registro de tráfego de rede nativa por meio de logs de fluxo de VPC e logs de fluxo de rede, respectivamente. A Skyhigh ingere logs dessas fontes para fornecer aos clientes uma visão holística de todas as atividades dentro de suas redes, incluindo análise de grupo de segurança de rede para identificar se os grupos de segurança estão configurados corretamente, quais recursos estão disponíveis somente para serviços públicos de internet vs. back-end , quais portas esses recursos têm permissão para conversar e uma análise de todo o tráfego permitido / negado para validar se as políticas devem ser modificadas. Isso reduz a necessidade de os SecOps estudarem listas de controle de acesso (ACLs) de grupos de segurança na AWS, melhorando significativamente sua capacidade de proteger o tráfego de rede e de corrigir os riscos.

7) Modelos de conformidade regulamentar

O modelo de responsabilidade compartilhada do Cloud Security garante a segurança “na” nuvem, exigindo que as empresas que têm aplicativos personalizados implantados na nuvem, bem como suas políticas de rede, firewall e acesso, se alinhem às melhores práticas de regulamentação. A Skyhigh tem um número de clientes que operam em setores verticais altamente regulados e que devem aderir aos controles HIPAA, PCI, SOC-2. Nossos recursos de produtos de IaaS ajudam os clientes a obter acesso a uma visualização e relatórios simples e centralizados para obter visibilidade em tempo real sobre se estão em conformidade com as políticas de regulamentação.

8) Descoberta e controle do uso de Shadow IaaS

As empresas precisam de visibilidade em aplicativos hospedados em serviços de IaaS para reduzir os riscos e custos de segurança e governar o uso de tais serviços. A Skyhigh oferece suporte à descoberta automática de serviços de IaaS, como AWS, Microsoft Azure e Google Cloud Platform. Os clientes podem monitorar padrões de tráfego, padrões de upload / download de dados e números e detalhes de usuários que estão realizando essas atividades nesses aplicativos IaaS continuamente. Os recursos de governança em nuvem da Skyhigh capacitam os clientes a permitir / bloquear essas atividades e identificar aplicativos não utilizados nesses serviços. Os aplicativos poderiam então ser consolidados com outros aplicativos redundantes em diferentes plataformas de IaaS para ajudar a reduzir custos e aplicar políticas de verificação de nuvem em serviços de IaaS.

Skyhigh para arquitetura AWS

Na Skyhigh, seguimos os princípios mencionados abaixo, continuando a dar passos significativos no aprimoramento de nossos recursos de segurança de IaaS.

Princípios da Skyhigh Security Cloud

- A melhor detecção de incidentes da classe : a plataforma de monitoramento contínuo da Skyhigh possui os melhores recursos de detecção de incidentes em todos os casos de uso mencionados acima e continuamos a investir para melhorar ainda mais isso.

- Ambientes multi-nuvem : alinhados à nossa visão de tornar a nuvem o ambiente mais seguro para os negócios, continuamos a abordar todos os casos de uso relevantes na AWS, Microsoft Azure e Google Cloud Platform, oferecendo aos clientes os benefícios de proteger sua infraestrutura de nuvem através de um único painel de vidro.

- A abordagem nativa, sem agente e sem agentes elimina qualquer impacto no desempenho dos sistemas do cliente e permite uma experiência de usuário superior.

- Automatize, investigue e corrija: A integração da Skyhigh com fornecedores como Splunk, HP ArcSight, ServiceNow ajuda os clientes a automatizar seus fluxos de trabalho de SOC, investigar incidentes de segurança e remediá-los instantaneamente. Nosso foco no uso de serviços nativos, como o AWS Lambda, capacita o DevSecOps sem precisar que eles aprendam quaisquer utilitários específicos do fornecedor.

A Infomach é parceria McAfee Skyhigh e pode ajudar a acelerar a inteligência de segurança de sua infraestrutura da AWS para detectar incidentes rapidamente, agilizar a resposta a incidentes e proteger sua empresa com mais eficiência. Interessado em saber mais sobre o Skyhigh for IaaS? Por favor, envie um contato solicitando uma apresentação ou nos ligue 62-39457955