Tempo de leitura: 12 minutos

Drones, tratores autônomos, biotecnologia e outras inovações tecnológicas já são a nova realidade do agronegócio, possibilitando processos mais automatizados, analíticos e consequentemente, operando com um grande volume de dados.

Com o avanço da indústria 4.0, essas novas tecnologias surgem para tornar os negócios mais eficientes e competitivos, modificando diversos setores como a economia, a comunicação e até mesmo segmentos antes tradicionais como o agronegócio.

Essas tecnologias, baseadas em Internet das Coisas (Internet of Things, IoT), a Computação em Nuvem (Cloud Computing, CC) e o Aprendizado de Máquina (Machine Learning), se destacam pela capacidade de captar e interpretar informações, comunicarem-se entre si e, assim, agirem em conjunto, visando adaptações na cadeia produtiva, autonomia, previsão de falhas em processos e o aumento da produtividade.

Essa variedade de dispositivos conectados, no entanto, favorece a possibilidade de ataques cibernéticos, que por sua vez, coloca em risco dados e informações confidenciais. Esse contratempo no agronegócio pode significar prejuízo à produção, danos ambientais, entre outros problemas. Logo, as organizações de um dos principais setores da economia devem urgentemente repensar suas políticas de segurança de dados para preservar informações importantes.

Quais são os riscos digitais

Malware, phishing, spam, spyware, vírus… Esses são apenas alguns dos diversos perigos presentes no ambiente virtual que ameaçam empresas e usuários diariamente. De acordo com a pesquisa do Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (CERT.br), são realizadas cerca de mil tentativas de golpe virtual por dia no Brasil. Desse total, 64% são comandadas por cibercriminosos brasileiros, enquanto o restante parte de usuários estrangeiros.

O agronegócio está no olho desse furacão. Por ser um dos segmentos mais lucrativos do mundo e por nem sempre investir em cibersegurança, o Agro entrou na mira dos criminosos digitais. E quando o ataque é bem sucedido, as consequências podem ser gravíssimas.

Em 2017 o sistema da Cofco, empresa que comercializa mais de 78 milhões de toneladas de grãos por ano no mundo, foi atingida por um ataque global que começou na Rússia e na Ucrânia e chegou à Argentina. O vírus causou imensos prejuízos e desconectou o sistema regular de informação, obrigando a companhia a trabalhar mecanicamente.

A confusão não parou por aí: um dos diversos navios previstos para descarregar um carregamento de fertilizantes em Rosário ficou parado por vários dias, enquanto uma embarcação que carregava trigo foi interrompida por horas até que operadores locais começassem a realizar operações manualmente. Isso causou um atraso na fila de outros navios que também possuíam cargas para descarregar.

Esse caso é apenas um exemplo, mas histórias assim acontecem diariamente no mundo todo e mostram como os ataques virtuais podem causar grandes prejuízos e problemas na vida real.

Para se proteger, o primeiro passo é conhecer os inimigos. Veja a seguir os principais riscos digitais que as empresas do agronegócio enfrentam hoje em dia:

Pishing

Phishing é uma técnica de fraude online, utilizada por criminosos no mundo da informática para roubar senhas de banco e demais informações pessoais, usando-as de maneira fraudulenta. Basicamente, é um método dentro da linha de engenharia social que se aproveita da confiança depositada por um usuário para roubar seus dados.

O phishing pode acontecer de diversas formas, seja em conversas de mensageiros instantâneos, como WhatsApp, seja em links de e-mails falsos, mas sempre com o mesmo objetivo: roubar informações confidenciais. Basta uma pessoa clicar em um link malicioso para ter dados pessoais roubados, como senhas de banco e, dependendo do tipo, até espalhar vírus e trojans à lista de contatos do celular ou redes sociais.

Malware

Malware é qualquer parte de um software que tenha sido codificada com o objetivo de danificar dispositivos, roubar dados e causar danos às pessoas. Entre os diferentes tipos de malwares estão vírus, cavalos de Troia, spywares e ransomwares.

É importante lembrar que embora todos os vírus de computador sejam malware, nem todo malware é vírus. Os vírus são apenas um tipo de malware. Eles se diferem em alguns métodos de reprodução e na própria construção do vírus para a arquitetura do computador.

Worms

Um Worm é um programa semelhante aos vírus, mas com um agravante: ser auto-replicante, ou seja, ele cria cópias funcionais de si mesmo e infecta outros computadores.

Para se ter um parâmetro, quando o worm Iloveyou foi lançado, por exemplo, atingiu quase todos os usuários de e-mail no mundo, sobrecarregou os sistemas de telefonia e derrubou redes de televisão.

De modo geral, o que faz com que o worm seja tão eficaz tão devastador é sua capacidade de se espalhar sem ação do usuário final. Já os vírus exigem que um usuário final, pelo menos, o inicie.

Ransomware

Ransomware é um software malicioso que infecta seu computador tornando os dados totalmente inacessíveis, sendo que somente poderão ser desbloqueados a partir do pagamento de um resgate (ransom) por parte do usuário. Por isso esse golpe é conhecido como “sequestro de dados”.

O software é instalado em seu computador sem seu consentimento bloqueando partes de seu sistema ou pastas, criptografando seus dados e escondendo a chave para que o usuário não consiga decifrá-la ou mesmo bloqueando sua tela com um pop-up.

Trata-se de um esquema de lucro criminoso, que pode ser instalado por meio de links enganosos em uma mensagem de e-mail, mensagens instantâneas ou sites.

A partir do momento em que essa ação maliciosa é executada, pode ser difícil reverter os danos sem um backup válido e validado.

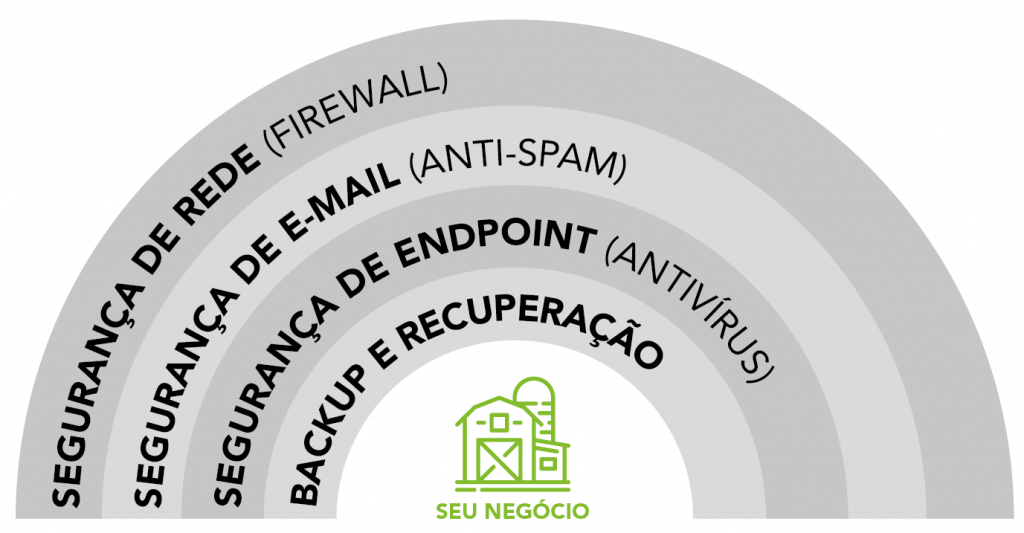

Como se proteger: a segurança em camadas

Utilizar uma estratégia de segurança multicamadas significa reforçar as fronteiras digitais com várias “cercas de proteção”, que utilizam diferentes tecnologias para proteger os principais pontos de entrada de ameaças.

Basicamente, a segurança em camadas contempla a disposição de várias etapas de proteção à operacionalidade de uma empresa, com o intuito de blindar seus arquivos e dados mais sensíveis contra ataques cibernéticos. Essa abordagem aumenta consideravelmente o grau de dificuldade de penetração de ataques, tornando o processo de invasão mais difícil ao cibercriminoso. Isso porque cada vez que um hacker ultrapassar uma das camadas, existirá outra esperando por ele.

Quando implementada da maneira adequada, uma estratégia em várias camadas oferecerá proteção contra malware, spyware, phishing, spam, ataques de dia zero, invasão de redes e vazamento de dados. Além disso, oferecerá ainda inspeção do tráfego SSL/TLS, filtragem de conteúdo e recuperação de sistemas inteiros, apps e dados sem impactar o negócio e o usuário em casos de falhas elétricas, falhas no hardware, na rede, no software ou algum erro humano.

Há diversos modelos de segurança em camadas que as empresas podem adotar para se proteger. A Infomach reúne as melhores práticas de proteção e diferentes componentes de segurança dispostas em quatro camadas de proteção. Veja a seguir:

Camada 1: Proteção de Rede

A primeira camada abrange a parte que envolve a infraestrutura de rede do acesso não autorizado. Ou seja, este é o ponto de acesso que separa o mundo externo da rede interna, de modo que todos os acessos e conexões passam por essa camada.

Cria-se uma barreira de segurança para acesso indevido a servidores, computadores, usuários e sistemas. Nesse caso, a base da segurança de rede é a implantação de um firewall, que funciona como um filtro entre a rede e o mundo exterior, digitalizando todo o tráfego de rede e decidindo o que é permitido entrar ou sair.

O Firewall controla portas, protocolos, origem e destino autorizados, analisando as aplicações e provendo segurança com Antivírus, AntiSpyware, BotNet, Geo-IP, IPS, Controle de Banda, SandBox e inspeção de tráfego criptografado.

Camada 2: Segurança do E-mail

Sem dúvidas, o e-mail é a maneira mais comum de comunicação em uma empresa. Logo, proteger este canal para evitar que ele se torne uma porta de entrada para ameaças à segurança e a produtividade é imprescindível. Para se ter um parâmetro, cerca de 80% das mensagens que trafegam na internet hoje são lixo, SPAM, Phishing e Vírus.

é a maneira mais formal de comunicação em uma empresa. Logo, proteger este canal para evitar que ele se torne uma porta de entrada para ameaças à segurança e a produtividade é imprescindível. Para se ter um parâmetro, cerca de 80% das mensagens que trafegam na internet hoje são lixo, SPAM, Phishing e Vírus.

Os colaboradores gastam tempo que poderia ser aplicado ao trabalho para ler e eliminar mensagens em sua caixa postal, o que poderia ser feito de maneira automática ao estabelecer uma camada de segurança para o e-mail da sua empresa. Sem contar a possibilidade de alguém cair no golpe e infectar todo o sistema da organização. Daí a importância de constituir uma camada que trata da segurança de e-mail e ainda complementa a segurança de rede e endpoint.

Camada 3: Segurança de Endpoint

De maneira contextualizada, “endpoint” pode ser qualquer dispositivo, seja ele móvel ou não, desde a uma estação de trabalho até notebooks, tablets e celulares, que podem ser conectados a uma rede.

Acontece que todos os dispositivos que podem se conectar a uma rede representam um perigo considerável. Nesse sentido, a estratégia que você emprega na segurança desses dispositivos é conhecida como “segurança de Endpoint” que inclui status de monitoramento, software e atividades.

Essa estratégia de proteção refere-se à abordagem de proteger uma rede empresarial, quando acessada, tanto por dispositivos internos e remotos, como servidores, estações de trabalho, smartphones, laptops, tablets ou outros dispositivos sem fio.

É importante lembrar que embora o objetivo das soluções de segurança seja o mesmo (dispositivos seguros) há uma diferença considerável entre segurança de Endpoint e antivírus. Enquanto o antivírus protege PC(s), – único ou muitos, conforme o tipo de antivírus que está sendo implantado, a segurança de Endpoints cobre toda a infraestrutura, protegendo todos os aspectos da rede.

Normalmente, a segurança de um Endpoint inclui recursos como gerenciamento de permissões de instalação e de acessos a aplicativos, controle de acesso à rede e à Internet, controle de dispositivos, gerenciamento contra perda de dados (DLP), detecção e resposta de ameaças e claro, proteção anti-malware, recursos que geralmente não estão disponíveis em pacotes de antivírus.

Camada 4: Backup & Recuperação

Dados importantes para o negócio devem ser criptografados e protegidos, de modo que, caso alguém consiga o acesso às informações, não seja capaz de fazer qualquer coisa com elas. Mas nem sempre isso é colocado em prática, afinal é muito comum que as empresas não conhecem as vulnerabilidades críticas existentes em seus métodos de proteção de dados, e acabam as percebendo apenas quando ocorre um desastre e perda de dados.

Uma maneira automatizada de proteger dados importantes de negócios de desastres como ataques de malware, falhas humanas, falhas de equipamentos, desastres naturais, entre outras interrupções é adotando uma estratégia de Backup & Recuperação de desastres bem estruturada oferece.

Isso diminuirá o impacto causado por falhas e perda de arquivos. Assim, a a companhia poderá retomar as suas operações, evitando perda de produtividade ou de arquivos que possam comprometer as suas operações a médio e longo prazos.

Em resumo, o backup e a recuperação de dados são importantes mecanismos de segurança, que traz confiabilidade para o negócio e evita uma série de prejuízos.

Leia também: Como a Euralis acelerou sua expansão global com soluções Veeam

Em suma, o principal objetivo do uso de segurança em camadas é dificultar o acesso aos dados pelos cibercriminosos. A partir do momento em que o invasor se depara com uma barreira de segurança e logo em seguida existir uma outra esperando por ele, é muito provável que ele desista do golpe, e busque um alvo mais fácil de ser invadido.

O que é cibersegurança gerenciada?

A cibersegurança gerenciada nada mais é do que a terceirização das atividades relacionadas ao gerenciamento do ambiente de TI para um parceiro estratégico – o que inclui a prevenção, detecção e reação a ataques cibernéticos. O objetivo não é entregar soluções ou produtos pontuais de proteção para as empresas, mas sim oferecer segurança contínua, focada nas necessidades de cada negócio.

O serviço gerenciado atende demandas especializadas, identifica gargalos e busca a melhoria dos processos sempre alinhados às necessidades específicas de cada negócio. Vale lembrar que o monitoramento gerenciado atua de forma preventiva, isto é, antecipa a resolução de problemas que antes que eles aconteçam.

Assim, o cliente contará com uma equipe de profissionais capacitada para prestar serviços de qualidade e garantir o máximo de performance à toda a infraestrutura se cibersegurança, pagando apenas um valor mensal, sem precisar se preocupar com essa questão.

Afinal, serão realizados atualizações e backups, ações de segurança, emissão de relatórios, monitoramento das ferramentas sempre em tempo real pela equipe terceirizada. Algumas empresas ainda incluem no gerenciamento a substituição de equipamentos em caso de falhas, atualização de softwares e patches de correção, suporte ilimitado, entre outros serviços.

Esse tipo de modalidade é a solução ideal para empresas do agronegócio, pois deixa a cibersegurança na mão de especialistas, mesmo quando a empresa não possui um setor de T.I. – e mesmo que possua, dispensa a necessidade de contratação de mais profissionais. Porém as vantagens não param por aí.

Vantagens do gerenciamento para o agronegócio

É comum que muitos gestores adiem a implementação de iniciativas de proteção cibernética em razão da falta de recursos e de profissionais especializados em suas equipes para direcionar o projeto. Essa delonga deixa os dados do seu negócio vulneráveis às ameaças digitais, que estão constantemente crescendo e modernizando seus ataques.

Em vista dessa realidade, o gerenciamento se torna uma opção interessante para o empreendedor, que não precisará lidar com processos burocráticos nem os custos de contratação. Ele paga um valor mensal e contará com uma equipe que será responsável pela demanda que irá prestar um serviço de qualidade e poderá oferecer soluções tecnológicas de ponta, já que os especialistas são treinados e capacitados com todas as novidades do mercado.

O serviço de gerenciamento também reduz o investimento inicial em equipamentos de cibersegurança, como firewalls por exemplo, pois esse valor é dissolvido na mensalidade, ao mesmo tempo em que recebe os serviços de implantação, monitoramento, gerenciamento e suporte desses recursos.

Além disso, diminui os riscos de fazer grandes investimentos em equipamentos que rapidamente podem ficar ultrapassados, assunto que exploramos a fundo neste artigo (clique para ler).

A cibersegurança gerenciada também é uma forma de diminuir a carga de trabalho de sua equipe de TI interna. Assim, eles poderão otimizar tempo, focando no que realmente importa para o negócio, e não será necessário realizar novas contratações apenas com essa finalidade.

Por fim, você ganha muito mais tranquilidade, pois não precisa se preocupar com intrusões, riscos de ameaças ou problemas de indisponibilidade. Você poderá acompanhar todo esse processo por meio de uma interface que exibe relatórios constantes e um canal de comunicação direto com o suporte para acompanhar todos os processos de forma facilitada.

Conclusão

Nessa guerra cibernética, a grande arma das empresas é a cibersegurança, principalmente diante da tendência de que a tecnologia avance rapidamente e transforme o campo em um cenário cada vez mais high-tech. Nesse sentido, aqueles que agirem com rapidez para a adaptação ao novo cenário com certeza estarão sempre um passo à frente dos demais, mais seguros e mais propensos à crescer e inovar.

É hora de garantir a segurança do seu negócio. Conte com um suporte proativo e preventivo para proteger seus dados e impedir que falhas aconteçam. A Infomach protege dezenas de empresas em todo o Brasil e oferece cibersegurança gerenciada, monitoramento de ambiente, implantação de soluções de segurança e muito mais! Clique no banner e saiba mais!