Tempo de leitura: 8 minutos

Você realmente não acreditou que a onda de ransomwares estava chegando ao fim, não é? Você até poderia ficar tentado a pensar assim, considerando o declínio nos relatórios sobre campanhas massivas de ransomware. Mas esse relativo paradeiro pode ser devido a alguns desenvolvimentos recentes na área.

Os ataques de ransomware estão se tornando cada vez mais direcionados para serem mais eficazes. E um dos principais vetores de ataque é o protocolo RDP (Remote Desktop Protocol). Área de trabalho remota é exatamente o que o nome indica: uma opção para controlar remotamente um PC. E com o software disponível atualmente, é como se você estivesse realmente sentado atrás desse PC – que é o que o torna tão perigoso.

Cenário Típico

Por meio de engenharia social ou ataques de força bruta, os criminosos contam com credenciais de login para terem acesso ao desktop remoto. Ao usar esse acesso, eles podem implantar ferramentas especializadas para:

- Elevar seus privilégios (quando necessário)

- Deixar backdoors para uso futuro

- Obter controle sobre partes mais amplas da rede infiltrada

- Implementar o ransomware e deixar as instruções de pagamento

As três primeiras etapas são as mais importantes para as empresas prestarem atenção, pois elas precisam ser examinadas após uma violação ter sido identificada.

Nos sentimos tentados a dizer que, ao pagar o resgate, você está facilitando o trabalho dos criminosos, dando a eles os meios para continuarem executando seus crimes. Mas também sabemos que, às vezes, você simplesmente não tem escolha. O que você pode fazer, no entanto, é evitar ao máximo que esse tipo de ataque aconteça.

Isole o RDP (Terminal Service)

Se você deseja implantar software para operar remotamente seus computadores de trabalho, o RDP/TS é essencialmente um protocolo seguro e fácil de usar, com um cliente que vem pré-instalado em sistemas Windows e também está disponível para outros sistemas operacionais. Existem algumas coisas que você pode fazer para tornar muito mais difícil obter acesso à sua rede em conexões RDP/TS não autorizadas:

- Para dificultar o êxito de um ataque de força bruta, é recomendado usar senhas fortes.

- Não desabilite o NLA (Network Level Authentication), pois ele oferece uma camada extra de autenticação. Ative-o, caso ainda não o tenha feito.

- Altere a porta RDP para que os scanners de porta que procuram portas RDP abertas não encontrem a sua. Por padrão, o servidor busca na porta 3389 para TCP e UDP.

- Limite os usuários para aqueles que realmente precisam. Isso será explicado com mais detalhes abaixo, já que isso não pode ser feito nas configurações do desktop remoto, mas exige políticas de segurança.

- Limite o acesso a IPs específicos, se possível. Não há necessidade de muitos IPs que precisam de acesso RDP.

Patch para impedir a elevação de privilégios

Existem várias possibilidades para elevar privilégios de usuário em computadores Windows, mesmo quando se usa o RDP, mas todos os métodos conhecidos foram corrigidos. Portanto, certifique-se sempre de que seus sistemas estejam totalmente atualizados e com patches para evitar que a elevação de privilégios e outras explorações sejam usadas.

Limite os usuários para aqueles que realmente precisam

O primeiro passo neste processo é criar um grupo de usuários que terá acesso remoto. Você pode fazer isso no Console de Gerenciamento de Diretiva de Grupo (Group Policy Management – GPMC.MSC).

- Neste console, selecione Configuração do Computador”> Configurações do Windows> Configurações de Segurança> Grupos Restritos.

- Clique com o botão direito do mouse em Grupos restritos e clique em Adicionar grupo.

- Clique em Navegar> digite Remoto> clique em Verificar Nomes e você verá “USUÁRIOS DA ÁREA DE TRABALHO REMOTA”.

- Clique em OK na caixa Adicionar grupos.

- Clique em Adicionar ao lado da caixa “MEMBROS DESTE GRUPO” e clique em Procurar.

- Digite o nome do grupo de domínio e clique em Verificar nomes> clique em OK> OK.

- No PC, execute um prompt de comando elevado e digite GPUPDATE / FORCE para atualizar a GPolicy.

- Você deve ver o grupo adicionado no botão SELECIONAR USUÁRIOS na guia REMOTO das PROPRIEDADES DO SISTEMA DO PC

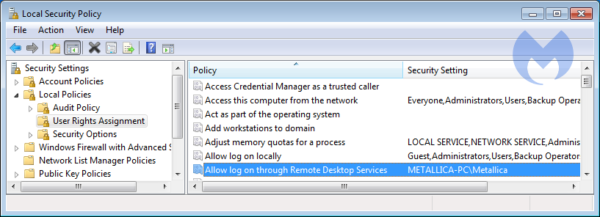

Remova o grupo “Administradores” da política “Permitir logon através dos Serviços de Desktop Remoto” e certamente não conceda acesso à conta com o nome de usuário “Administrador”. Essa conta é perfeita para invasores – eles adorariam assumir o controle. Também remova o “Grupo de Usuários da Área de Trabalho Remota” por mais contraditório que possa parecer. Porque, por padrão, o grupo de usuários “Todos” é membro do grupo “Usuários do Desktop Remoto”.

Agora, adicione o(s) usuário(s) que você deseja especificamente que tenham acesso remoto a este sistema e certifique-se de que ele(s) tenha(m) os direitos de que precisa – mas nada mais. Restrinja as ações que eles podem realizar para limitar o dano que eles podem causar caso a conta seja comprometida.

Proteja sua rede tanto de fora quanto de dentro

Provavelmente, não precisamos dizer a você que você precisa proteger sua rede corporativa de ameças externas. Podemos seguramente assumir que você tem isso sob controle, certo?

Mas, no contexto de ataques RDP, também é importante que você aplique algumas medidas internas de segurança. Os PCs que podem ser contatados remotamente devem poder usar recursos de rede, mas não devem ter como destruí-los. Use políticas restritivas para evitar possíveis danos que qualquer usuário, não apenas um remoto, pode fazer.

Consequências de um ataque

Se você foi vítima de um ataque de ransomware via RDP, precisará executar algumas etapas para proteger melhor sua rede e endpoints. Depois de ter recuperado seus arquivos de um backup ou de obter o resgate (o que só deve ser feito em último caso), é necessário verificar se há alguma mudança que os invasores tenham feito para facilitar uma visita futura, especialmente se você decidir pagar o resgate. Ao pagar os autores da ameaça, você basicamente pintou um alvo por conta própria. Você agora é um alvo desejável, porque eles sabem que você pagará para recuperar seus arquivos, se necessário.

Para ter certeza de que não há resquícios deixados para trás, verifique não apenas o PC que foi remotamente instalado para os Trojans de backdoor e as ferramentas de hacking, mas também todos os dispositivos em rede que podem ter sido acessados pelo PC comprometido.

É realmente necessário o acesso remoto?

Esta é uma pergunta válida e você não deve ter medo de perguntá-la. Mesmo que você siga todas as diretrizes de segurança, sempre existem pontos fracos possíveis no RDP que podem ser explorados, sejam eles encontrados por criminosos ou (ainda) não. Você não quer introduzir essas fraquezas em sua rede se não houver necessidade real delas. As possíveis conseqüências podem ser devastadoras, especialmente sem uma estratégia efetiva de backup.