Uma nova técnica de hacking usada contra routeadores vulneráveis da MikroTik permite que os atacantes executem códigos remotos em dispositivos afetados. A técnica é mais um golpe de segurança contra a família de roteadores MikroTik. Hackers anteriores deixaram os roteadores abertos a falhas de dispositivos, cryptojacking e interceptação de rede.

A técnica de hacking, encontrada pela Tenable Research e descrita ontem, 07/10, no evento DerbyCon 8.0 em Louisville, Kentucky, está ligada ao bug de Path Traversal (CVE-2018-14847) encontrado e corrigido em abril. Essa vulnerabilidade foi classificada como de gravidade média e causa impacto no Winbox, que é um componente de gerenciamento e um aplicativo Windows GUI (Interface Gráfica do Utilizador) para o software RouterOS da MikroTik.

Tenable Research diz que encontrou uma nova técnica de ataque que explora o mesmo bug (CVE-2018-14847) que permite a execução remota de código não autenticado. “Ao explorar a falha, o invasor remoto pode obter um shell de root no dispositivo, além de ignorar o firewall do roteador, obter acesso à rede interna e até carregar malware nos sistemas das vítimas sem ser detectado”, disse Tenable Research em um post em seu site acompanhando a apresentação.

A falha subjacente está vinculada a um “Winbox Any Directory File”, que permite que os agentes de ameaças leiam arquivos que passam pelo roteador sem autenticação. A nova técnica, encontrada por Jacob Baines, pesquisador da Tenable Research, dá mais um passo, permitindo que um adversário grave arquivos no roteador. Baines também criou uma prova de conceito do ataque no domingo.

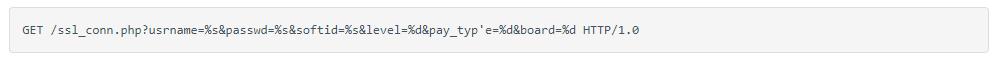

“O binário licupgr tem um sprintf que um usuário autenticado pode usar para disparar um transbordamento de dados (Stack Buffer Overflow). O sprintf é usado na seguinte cadeia de caracteres (strings):

“Onde o usuário tem controle sobre as cadeias de caracteres de nome de usuário e senha, um usuário autenticado pode explorar isso para obter acesso root ao sistema subjacente”, escreveu ele.

Isso é ainda pior do que parece, afirma Baines. “Esse bug foi relatado em abril, mas agora podemos mostrar como um invasor pode usá-lo para obter o shell de root em um sistema. Ele usa CVE-2018-14847 para vazar as credenciais de administrador primeiro e, em seguida, um caminho de código autenticado nos dá uma porta dos fundos. ”

Enquanto a MikroTik corrigiu o CVE-2018-14847 no início de agosto, uma varredura recente da Tenable Research revelou que apenas cerca de 30% dos modems vulneráveis foram corrigidos, o que deixa cerca de 200.000 roteadores vulneráveis a ataques. O RouterOS da MikroTik impulsiona a marca RouterBOARD de nível empresarial da empresa, bem como o equipamento ISP / carrier grade do fornecedor.

“Com base na análise da Shodan, existem centenas de milhares de implantações da MikroTik em todo o mundo, com fortes concentrações no Brasil, na Indonésia, na China, na Federação Russa e na Índia.

A versão da vulnerabilidade mencionado está atualmente sendo explorada por várias campanhas diferentes. Em agosto, foi relatado que 3.700 roteadores MikroTik estavam sendo usados em uma campanha de cryptojacking. No mês passado, a 360 Netlab informou que 7.500 MikroTik estavam encaminhando o tráfego de seus proprietários para criminosos cibernéticos. Os roteadores MikroTik também foram alvo de ameaças por trás do malware VPNFilter, que também usou o CVE-2018-14847.

Fale com um especialista e conheça as soluções que nós oferecemos! A Infomach fornece soluções de Segurança da Informação, Cloud e Infraestrutura em empresas de todos os tamanhos, aliando talento humano, experiência de mercado e a confiança dos maiores fornecedores de tecnologia do mundo, como McAfee, SonicWall, Veeam e Amazon AWS.