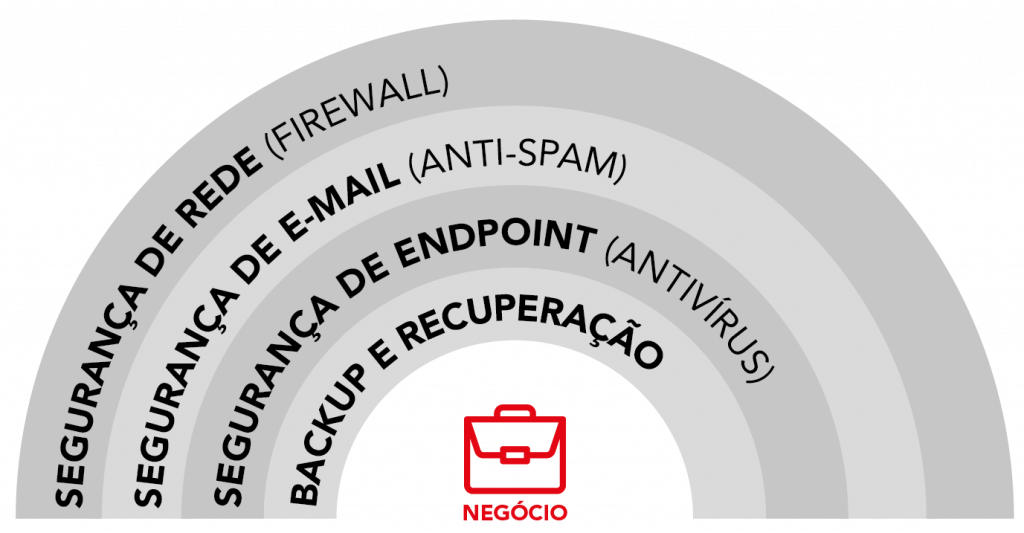

Já falamos em outra publicação aqui no blog sobre a importância de se utilizar uma estratégia de segurança em camadas, que protege com diferentes tecnologias de segurança os principais pontos de entrada de ameaças.

Demos também um exemplo de modelo de segurança em camadas, o qual usamos aqui na Infomach:

Chegou a hora de abordamos cada uma dessas camadas em particular, e ver quais problemas elas resolvem. Começando pela Proteção de Rede:

- Camada 1: Proteção de Rede

Proteção de Rede consiste na adoção de medidas preventivas e tecnologia para proteger a camada da infraestrutura de rede do acesso não autorizado, criando assim uma barreira de segurança para acesso indevido a servidores, computadores, usuários e sistemas.

Este é o ponto de acesso que separa o mundo externo (Internet) da rede interna do cliente. Todos os acessos e conexões passam por essa camada.

A camada de rede protege tanto contra ataques vindos de fora, que possuem o objetivo de descobrir sistemas vulneráveis com senhas fracas, para conseguirem informações privilegiadas; como também na saída de acessos, para que não seja realizado acesso a sites não permitidos, vazamento de informações, e consumo indevido de banda, o que atrapalha na produtividade e desempenho da rede.

A base da segurança de rede é a implantação de um firewall, uma barreira de proteção que em linhas gerais permite que se tenha controle do que entra e sai da empresa via rede.

O Firewall controla portas, protocolos, origem e destino autorizados, analisando as aplicações e provendo segurança com AntiVírus, AntiSpyware, BotNet, Geo-IP, IPS, Controle de Banda, SandBox e inspeção de tráfego criptografado.

Adicional a questões de segurança, os firewalls de nova geração agregam ainda Balanceamento de Links, Priorização de Tráfego (QOS) e redes VPN.

- Camada 2: Segurança do E-mail

Seus negócios não podem mais viver sem e-mail. Por isso, é preciso proteger este canal de comunicação de sua empresa para que ele não se torne uma porta de entrada para ameaças a segurança e a produtividade. Mais de 80% das mensagens que trafegam na internet hoje são lixo, SPAM, Phishing e Vírus.

O recebimento de e-mails indevidos é um problema de segurança e gera improdutividade dos usuários, que gastam o tempo que poderia ser aplicado ao trabalho para ler e eliminar mensagens em sua caixa postal. Estabelecer uma camada de segurança para o e-mail da sua empresa é muito importante e complementa a segurança de rede e endpoint.

Os riscos mais comuns associados ao uso do e-mail são:

– Phishing: se trata de um tipo de roubo de identidade online. Essa ação fraudulenta é caracterizada por tentativas de adquirir ilicitamente dados pessoais de outra pessoa, sejam senhas, dados financeiros, dados bancários, números de cartões de crédito ou simplesmente dados pessoais.

O hacker se faz passar por uma pessoa ou empresa confiável enviando uma mensagem para conseguir atrair suas vítimas. Dessa maneira, ao enviar uma mensagem para um e-mail, aplicativo ou outras ferramentas, o fraudador apenas aguarda até que o destinatário a receba e abra a mensagem. Em muitos casos, isso já basta para que a vítima caia no golpe. Em outros é preciso que a vítima clique em um determinado link para que assim o criminoso tenha acesso às informações que deseja.

– Flooding: (um tipo de ataque de negação de serviço). Ocorre quando um sistema é sobrecarregado por múltiplas mensagens de e-mail. É relativamente fácil para um hacker criar um programa simples que envie milhões de mensagens de e-mail (incluindo mensagens vazias) para um único servidor, com a intenção de sobrecarregá-lo. Sem a correta proteção, o servidor alvo pode experienciar uma negação de serviço, pois o seu disco de armazenamento estará cheio de mensagens inúteis. O sistema pode também parar de responder, uma vez que todos os seus recursos estarão envolvidos no processamento dos e-mails de ataque.

– Spamming: (lixo eletrônico) outro tipo comum de ataque à e-mails. Com o crescente número de empresas oferecendo e-commerce, tem havido uma explosão de e-mails não solicitados relacionados à tais empresas. Esse é o lixo eletrônico, que tem sido enviado para uma lista enorme de usuários, enchendo a caixa de entrada de cada um.

– Confidenciabilidade: é um risco associado ao envio de e-mail para outra pessoa através da Internet. Essa mensagem passa por vários sistemas antes de chegar ao seu destinatário. Se você não tiver criptografado a mensagem, um hacker pode interceptar e ler o seu email em qualquer etapa da rota de entrega.

Para se proteger contra essas ameaças, uma boa opção é considerar uma solução de segurança de e-mail que bloqueie e filtre spam, vírus e phishing antes que eles cheguem ao seu servidor de e-mail. A Microsoft com o Office 365 – Exchange Online, o Google com Gmail – G Suite , Zimbra, Mandic no Brasil e outros provedores têm liderado as ofertas de e-mail em nuvem, mas é importante considerar ter uma solução de segurança de e-mail, para que a mesma seja independente.

- Camada 3: Segurança de Endpoint

Todo dispositivo que está em uma rede de computadores (desktops, notebooks, servidores, etc) é caracterizado como Endpoint.

Nesta camada, complementamos a segurança de todas as outras camadas. Além de termos segurança relacionada a arquivos, processos do sistema operacional, proteção de vulnerabilidades de sistemas desatualizados e container para aplicações, temos também Firewall de Host e IPS para prevenção de tentativa de ataques, fechando o ciclo de segurança.

Nos dias de hoje, conforme as empresas adotam cada vez mais práticas de BYOD (Bring Your Own Device – uma política adotada por empresas e espaços educacionais que dá aos funcionários, alunos e professores a oportunidade de utilizar os seus próprios aparelhos para acessar dados e informações da companhia em seu local de trabalho e/ou estudo), a segurança de endpoint se torna altamente relevante. Ao conectar algum desses dispositivos remotamente à rede, os mesmos oferecem uma porta de entrada para ameaças e malware. É aí que a segurança de endpoint entra em ação, complementando as medidas de segurança centralizada com camadas adicionais de proteção de endpoints, que não são apenas pontos de entrada para ameaças e ataques, mas também pontos de saída para dados sensíveis (corporativos e pessoais).

Ao exigir que dispositivos endpoint atendam padrões de segurança antes de terem o acesso à rede concedido, empresas podem manter um controle maior sobre o crescente número de pontos de acesso e bloquear de forma mais efetiva ameaças antes de sua entrada.

O que diferencia a segurança de endpoint do tão conhecido software de antivírus é que, na estrutura do endpoint, o mesmo possui uma parcela (ou toda) da responsabilidade por sua própria segurança. Isso em contraste com a segurança de rede, na qual as medidas de segurança abrangem a rede como um todo, ao invés de dispositivos individuais e servidores.

Contudo, segurança de endpoint não é conduzida somente através de dispositivos. Soluções típicas de segurança de endpoint oferecem uma dupla abordagem, com o software de segurança instalado em um servidor central ou console de gerenciamento junto a um software instalado em dispositivos individuais.

Ainda assim, algumas formas de segurança caem sob o guarda-chuva da segurança de endpoint por algumas definições. Por exemplo, um software de antivírus e firewall pessoal poderiam ser descritos como formas simples de segurança de endpoint, como afirma o TechTarget. Com isso dito, definições modernas de endpoint geralmente descrevem metodologias mais avançadas, abrangendo detecção de intrusão e elementos que identificam e bloqueiam ações e comportamentos perigosos, seja pelo usuário ou por algum intruso.

Segurança de endpoint está disponível tanto para consumidores quanto para empresas, com algumas diferenças importantes na configuração, de acordo com a TechRepublic. Para os consumidores, não há gerenciamento centralizado, e as atualizações de assinaturas e aplicações são recebidas pelo servidor de controle do desenvolvedor, através da Internet. As aplicações de segurança são configuradas em cada computador ou endpoint individuais, e alertas individuais e entradas de registro estão disponíveis nos respectivos endpoints.

No modelo de segurança de endpoint para empresas, gerenciamento centralizado sempre existe. Uma interface de registro único (SSO) distribui as configurações de software de segurança de endpoint para dispositivos endpoint individuais, e alertas e entradas de registro são enviados para servidores de gerenciamento centralizado para avaliação e análise. Atualizações de assinatura e aplicação são baixadas uma vez, e o servidor central envia as atualizações para os endpoints configurados em rede. Isso habilita a configuração e aplicação das políticas de usuário no âmbito de rede.

Os componentes envolvidos no alinhamento do sistema gerenciado de segurança de endpoint incluem um cliente VPN, um sistema operacional e um software antivírus atualizado. Os dispositivos que não estão em conformidade com as políticas da empresa são providos de acesso limitado a uma LAN virtual.

O sistema de segurança de endpoint opera em um modelo cliente/servidor, no qual um servidor central gerenciado ou gateway hospeda o programa de segurança, e um programa cliente de acompanhamento é instalado em cada dispositivo da rede. Também pode operar no modelo SaaS, no qual o servidor host e seus programas de segurança são mantidos remotamente pelo fornecedor. Nos dois modelos, quando um cliente tenta se logar na rede, o servidor valida as credenciais do usuário e escaneia o dispositivo para se assegurar que ele se adequa às políticas de segurança da empresa antes de ter acesso à rede.

- Camada 4: Backup & Recuperação

Backup e Recuperação se referem ao processo de se fazer uma cópia de segurança de dados e configurar sistemas que possibilitem a recuperação desses dados em caso de perda dos mesmos. O backup de dados requer copiar e arquivar dados de computador, para que ele se torne acessível caso seja excluído ou corrompido.

Os custos envolvidos em perda de dados podem ser astronômicos e suficientes para fechar suas portas para sempre. Sendo as informações o bem mais valioso da empresa, e estando essas informações armazenadas nos bancos de dados da mesma, é fundamental que exista uma estratégia bem definida para a proteção deste bem tão precioso. Deve-se preocupar não somente com a perda de dados, mas também com os acessos indevidos ou até mesmo com o roubo de informações.

As normas do governo exigem que as empresas armazenem e arquivem registros eletrônicos sem alterações. Além disso, um processo de recuperação e backup também permite que as empresas mantenham a conformidade normativa e legal.

Ao montar uma estratégia de Backup, Recuperação e proteção de dados, deve-se levar em conta o valor da informação que está sendo protegida. Caso essa informação seja de valor estratégico para a empresa, e os dados precisem estar sempre disponíveis, é evidente que os gastos serão mais altos, porém mais facilmente justificáveis. Ou seja, o nível de investimento em segurança e backup é proporcional à importância dos dados para a empresa.

Alguns dos problemas considerados que justificam a implementação de um processo de Backup & Recuperação são:

- Invasões e ataque de hackers;

- Perda de informações devido a problemas com vírus;

- Acesso indevido às informações;

- DELETE from client;

- Desastres naturais (incêndios, inundações, quedas de energia, etc);

- Falhas de hardware;

- Etc.

É comum que donos de pequenas e médias empresas acreditem que, se os dados estão armazenados em HDs externos, e-mails e drives USB, eles estão bem protegidos. Porém, de acordo com uma pesquisa realizada pela International Data Corporation (IDC), quase 42% dos dados é perdido por conta de falhas mecânicas, estando isso fora do controle da aquipe de TI de uma empresa. Por isso, é recomendado gravar os dados externamente à empresa. Muitos profissionais de TI têm considerado o backup e recuperação de desastres em nuvem como a melhor opção de armazenar dados importantes para o negócio. Os dados copiados em nuvem são acessíveis e facilmente recuperáveis em caso de desastres.

Além do mais, backup e recuperação em nuvem costumam ser mais baratos, pois eliminam a necessidade de compra de novos equipamentos de armazenamento de dados e seus custos de gestão. A venda de armazenamento em nuvem é feita como serviço, e você pode adquirir o espaço que precisa, quando tiver necessidade. O serviço pode ser totalmente automatizado e ocorrer de forma criptografada e segura. O teste de solução pode ocorrer, sem nenhum tempo de inatividade. A recuperação de desastres baseada em nuvem pode ser feita dentro de um prazo de 15 minutos a 8 horas, e a frequência de backup pode ser configurada de acordo com as preferências do usuário.

Muitas empresas não conhecem as vulnerabilidades críticas existentes em seus métodos de proteção de dados, e acabam as percebendo apenas quando ocorre um desastre e perda de dados. Uma estratégia de Backup & Recuperação de desastres bem estruturada oferece uma maneira automatizada de proteger dados importantes de negócios de desastres como ataques de malware, falhas humanas, falhas de equipamentos, desastres naturais, entre outras interrupções. Portanto, o investimento em Backup & Recuperação é altamente justificado.

A Infomach fornece soluções para as quatro camadas de segurança. Disponibilizamos soluções como Firewall SonicWall, Antivírus McAfee, Segurança de E-mail e Antispam, Backup Veeam para empresas em formato tradicional de aquisição e principalmente na modalidade de cibersegurança gerenciada.